0

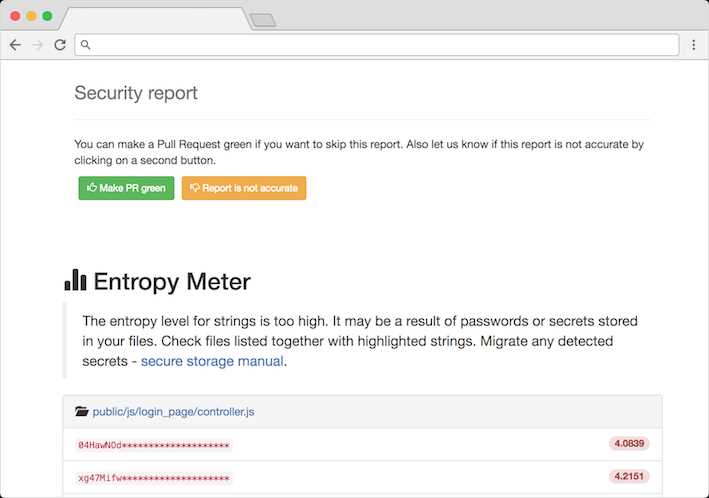

يحدث أحيانًا أنه يمكنك إرسال أسرار أو كلمات مرور إلى مستودعك عن طريق الصدفة.أفضل الممارسات الموصى بها ليست ارتكاب الأسرار ، وهذا واضح.لكن ليس هذا واضحًا دائمًا عندما يكون لديك دمج كبير في انتظار المراجعة.تتيح لك هذه الأداة إعداد webhook الذي ينتظر طلبات السحب ويفحص كل الملفات المثيرة للاهتمام للتحقق من الأسرار التي تم تسريبها.في كل مرة يتم فيها تحديث العلاقات العامة ، يقوم بحفظ أحدث التغييرات وإنشاء تقرير.تعمل كل من إجراءات الإقرار والرفض على تشغيل إعلام Slack الذي يسمح بتحسين قواعد اكتشاف الأسرار أو إصلاحها.إقرار التقرير (نعم): الموافقة على هذا التقرير كسلسلة صالحة ، وتم الكشف عنها هي أسرار فعلية.رفض التقرير (NO): رفض التقرير أو الأسرار المكتشفة ليست بيانات اعتماد ولكنها فقط معرفات الكائنات أو الرسائل أو سلاسل أخرى غير مرتبطة.وسوف يساعد على تحسين نسبة ايجابيات كاذبة.

موقع الكتروني:

https://github.com/auth0/repo-supervisorالتصنيفات

بدائل لـ Repo-supervisor لنظام التشغيل Windows

0

truffleHog

عمليات البحث من خلال مستودعات git بحثًا عن الأسرار ، والحفر في عمق سجل الفروع والفروع.هذا فعال في العثور على أسرار ارتكبت بطريق الخطأ.

0

Yelp's detect-secrets

كشف الأسرار عبارة عن وحدة نمطية مسماة بشكل مناسب لـ (مفاجأة ، مفاجأة) اكتشاف الأسرار داخل قاعدة الشفرة.

0

yara4pentesters

قواعد لتحديد الملفات التي تحتوي على معلومات مثيرة مثل أسماء المستخدمين وكلمات المرور وغيرها.

0

AWS Lab's git-secrets

تفحص أسرار git عمليات ارتكاب ، وارتكاب رسائل ، - no-ff لمنع إضافة أسرار إلى مستودعات git الخاصة بك.

0

0

0

repo-security-scanner

أداة CLI التي تعثر على الأسرار ملتزمة بطريق الخطأ بإعادة الريبو ، مثل كلمات المرور والمفاتيح الخاصة.