0

Cyberwatch

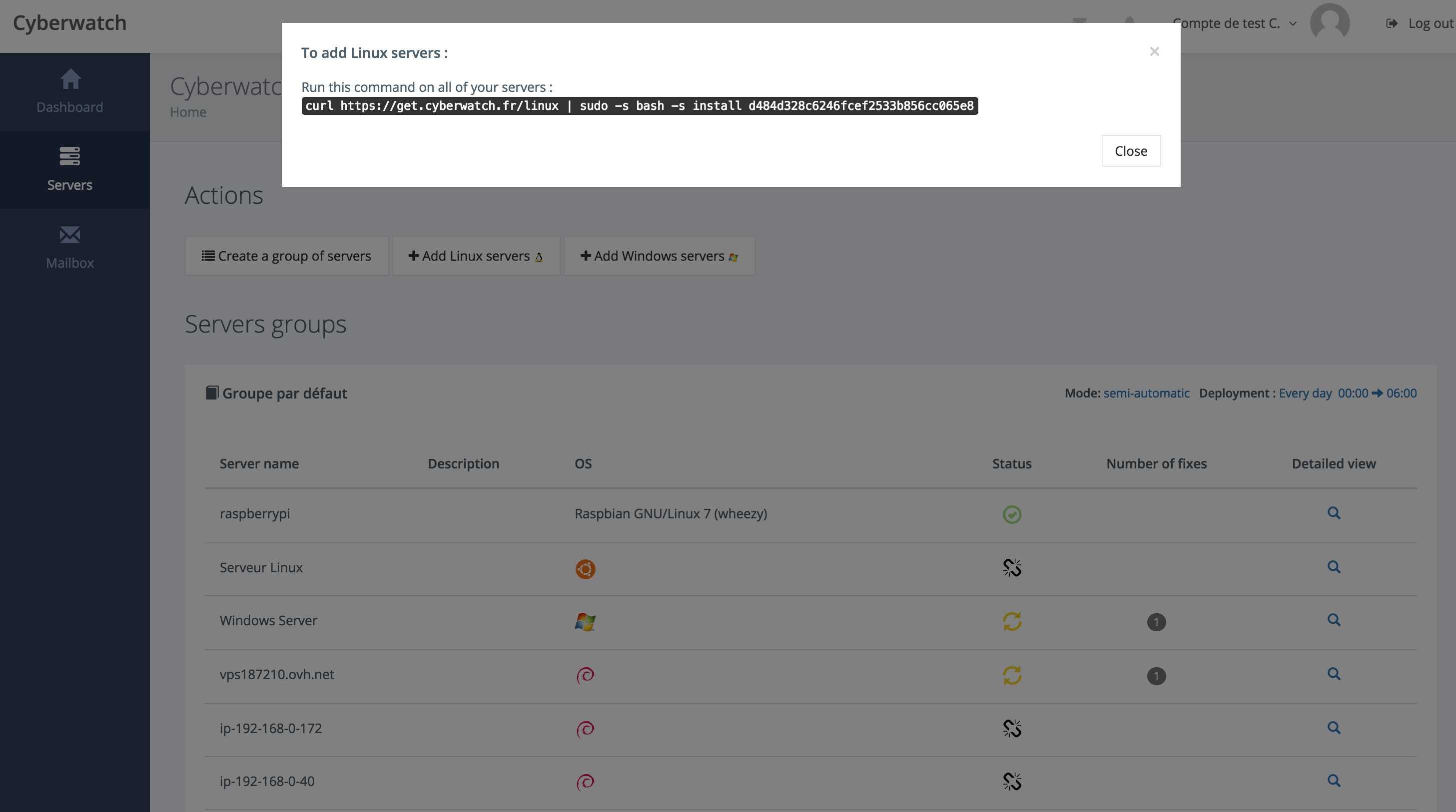

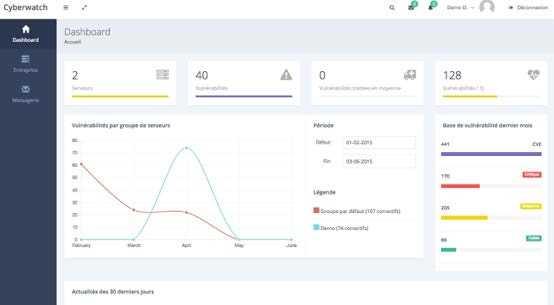

حماية الخوادم من نقاط الضعف في تكنولوجيا المعلومات. تكتشف Cyberwatch نقاط الضعف لديك وتصدر تلقائيًا إصلاحات الأمان المناسبة.

- التطبيق المدفوع

- Windows

- Windows Server 2008 R2

- Linux

- Windows Server 2012

- Ubuntu

- CentOS

- Debian

- Red Hat

Cyberwatch هو المثبت الأول لنقاط الضعف في تكنولوجيا المعلومات.يتم اكتشاف أكثر من 8000 نقطة ضعف كل عام.قراصنة استخدامها لمهاجمتك.Cyberwatch يعمل على إصلاحها تلقائيًا لك.تقوم تقنيتنا الفريدة بالعثور على وإصلاح نقاط ضعف الخوادم تلقائيًا بمجرد نشرها من قبل السلطات حتى تتمكن من الاستفادة من دفاع مستمر وبسيط ورخيص ضد المتسللين.

موقع الكتروني:

https://www.cyberwatch.fr/enالتصنيفات

بدائل لـ Cyberwatch لنظام التشغيل Linux

28

Metasploit

يعمل Metasploit Community Edition على تبسيط اكتشاف الشبكة والتحقق من ثغراتها في عمليات استغلال معينة ، مما يزيد من فعالية ماسحات الضعف مثل ...

20

18

7

5

Immunity CANVAS

تقدم CANVAS من Immunity المئات من عمليات الاستغلال ، ونظام الاستغلال التلقائي ، وإطار تطوير استغلال شامل وموثوق به لاختبار الاختراق ...

4

AlienVault

تدمج Alienvault وتربط بين العديد من أدوات مراقبة الشبكات والأمان الشائعة في مجموعة واحدة ، بما في ذلك OSSEC و nfdump ومحللات السجل و nagios و nessus ويحللها ضد موجزات التهديد التي يحركها المجتمع.

- Freemium

- Linux

3

2

Retire.js

الهدف من Retire.js هو مساعدتك في اكتشاف استخدام إصدار مكتبة JavaScript مع الثغرات المعروفة.

- تطبيق مجاني

- Linux

- JavaScript

1

Password Crypt

برنامج إدارة كلمات المرور باللغة الإنجليزية والإنجليزية مجانًا ومشفّر ومعتمد باستخدام معيار OWASP. تمت مراجعته بواسطة مؤسسة الأمان للجزء الثالث.يتم تشفير البيانات على المستوى العسكري.

1

Dependency-Check

Dependency-Check هي أداة مساعدة تحدد التبعيات الخاصة بالمشروع وتتحقق مما إذا كانت هناك أي ثغرات معروفة ، يتم الكشف عنها علنًا.حاليا جافا و.

1

1

1

Beacon (AWS Cloud Security on Slack)

يقوم بمسح نظام AWS البيئي الخاص بك بحثًا عن ثغرات أمنية على أساس منتظم عبر Slack.يتيح لك Beacon حماية نظام AWS الخاص بك من الثغرات الأمنية من خلال تشغيل عمليات المسح التلقائي وعند الطلب ونشر النتائج من داخل Slack.

1

0

Shell Control Box

يُعد Shell Control Box جهازًا لمراقبة المستخدم يتحكم في الوصول المتميز إلى أنظمة تكنولوجيا المعلومات عن بُعد ، ويسجل أنشطة في عمليات تدقيق يمكن البحث فيها تشبه الأفلام ، ويمنع الإجراءات الضارة.